Noziedzība kibertelpā zeļ un plaukst. Nesen visa Latvijas sabiedrība uzzināja par Gozi vīrusa nodarītajiem zaudējumiem un ar interesi sekoja peripetijām ar Imantas hakera D.Čalovska aizturēšanu un izdošanu vai neizdošanu ASV tiesām tiesāšanai. Juridiskās un politiskās problēmas par izdošanu šajā rakstā netiks aplūkotas. Portālam Esi Drošs interesantāks ir jautājums, kā pasargāties no Gozi vīrusa un viņam līdzīgas ļaunatūras apdraudējumiem.

Situācija ar Gozi vīrusu šajā rakstā tiek aplūkota, balstoties uz ASV Federālā Informācijas Biroja publicēto D.Čalovska oficiālās apsūdzības rakstu. Protams, šai iestādei ir savi mazi noslēpumi, par to kā tika identificēti šie vīrusa izstrādātāji un izplatītāji (visi vēl nemaz nav identificēti), bet lai saprastu, ko katrs interneta lietotājs var darīt savas drošības labā, publicētās informācijas pietiek.

Gozi vīrusu, sākot no 2005. gada, esot izplatījis Maskavas hakeris Ņ.Kuzmins, kaut arī viņš netiek uzskatīts par šī vīrusa rakstītāju. Vīrusu izplatīja ar vairākām metodēm un viena no tām esot bijusi pieķēdēšana kādam .pdf formāta failam un vīrusa ieviešanās, atverot šo failu. Kā redzams, ir ļoti pamatota šī apnicīgā datoraizsardzības speciālistu nepārtrauktā atgādināšana par to, ka nevajag atvērt failus, kas saņemti no nezināmām personām, un, pat negaidīti saņemot failu no labām paziņām, ir jāpārliecinās, ka to tiešām ir sūtījusi šī persona, nerunājot par to, ka nevajag slēgties pie vietnēm, kas norādītas e-pastos no nezināmām personām un nevajag lejupielādēt failus no nezināmām vietnēm.

Vīruss ieperinājās datorā un… izlikās, ka neko nedara. Tas mierīgi gulēja un gaidīja īsto brīdi, tātad uzvedās kā Trojas zirgs. Trojas zirga programmas parasti sauc par trojiešiem, kas vēsturiski nav īsti pareizi. Trojas zirgu patiesībā uztaisīja grieķi, bet trojieši bija tie, kas paši to ieripināja savā pilsētā aiz mūra, nemaz neievērojot Laokoona brīdinājumu, ka grieķiem nav jāuzticas, pat ja tie dod kaut ko par velti. Mūsu laikos vīrusu meistari ir vēl viltīgāki nekā senie grieķi, bet datorlietotāji diemžēl ir tikpat lētticīgi kā senie trojieši.

Brīdis, ko gaidīja Gozi vīruss, sēžot datora atmiņā, bija datora lietotāja pieslēgšanās kādai bankai, un tad tika nokopēta visa informācija, kas tika bankai nosūtīta. To gan varēja izdarīt tikai tad, ja datora lietotājs nebija instalējis vai nelietoja smilšu kastes funkciju, bet, taisnību sakot, tajos gados šādas iespējas netika popularizētas. Tagad gan smilšu kastes var iekārtot, pat neko nemaksājot (šajā portālā ir aprakstīta smilšu kaste BufferZone).

Iegūto informāciju vīruss pārsūtīja uz citiem datoriem, kur tā tika savākta un analizēta. To varēja izdarīt tikai tad, ja datorā nav ugunsmūra, kurš seko, lai no datora nesankcionēti netiek izsūtīta nekāda informācija. Pat bezmaksas ugunsmūrim ZoneAlarm Firewall 2013, kuram ir saraksts ar visām programmām datorā, kurām atļauta informācijas izsūtīšana, būtu jāceļ trauksme šādā gadījumā

Jāatzīst, ka savāktās informācijas apstrāde prasīja lielu darbu, jo bija jāatlasa tā informācijas daļa, kas attiecas uz vienu atsevišķu bankas klientu. Tikai tad bija iespēja uzzināt pietiekami daudz, lai pats Ņ.Kuzmins varētu nelikumīgi pieslēgties svešam bankas kontam. Piemēram, ja banka prasa gan paroli, gan kāda noteikta numura kodu no kodu kartes, lai atļautu pieslēgumu, tad viens atsevišķs pieslēgums dos derīgu paroli, bet tai pašā laikā tikai vienu kodu no kodu kartes, tātad ir jāsavāc informācija par pietiekoši daudziem pieslēgumiem, lai varētu atjaunot kādu kodu kartes daļu. Ja banka vispār katru reizi prasa ievadīt atšķirīgu informāciju, tad problēma kļūst vēl daudz grūtāka.

Bet ar to visu ķēpāties atmaksājās, jo Gozi esot inficējis krietni pāri miljonam datoru. Protams, nebūt ne katrs inficētais dators piegādāja izmantojamu informāciju, jo ir taču arī tādi lietotāji, kas vispār pie internetbankām neslēdzas, bet vienalga vairāku gadu garumā saņemtās informācijas daudzums bija tik liels, ka Ņ.Kuzmins uzsāka tirdzniecību ar šo informāciju un sāka tirgoties arī ar pašu vīrusu un sagrāba diezgan daudz naudas. Beigu beigās, kad viņu arestēja 2010.gada novembrī un sākās pratināšana, viņš piekrita sadarbībai ar izmeklēšanu un Gozi vīrusa nodarīto zaudējumu atmaksai 50 miljonu ASV dolāru apmērā.

Var piezīmēt, ka minētie 50 miljoni dolāru būs solidāri jāsedz visiem noziedzīgā grupējuma dalībniekiem – gan tiem, kas jau ir arestēti, gan tiem, kas vēl nav. Ja pavisam precīzi, tad FBI uzskata – vismaz 50 miljonu.

Liekas, ka lielākā daļa no šīs summas tika iegūta tieši ASV, kur operācijas tika uzsāktas, kad Eiropā jau bija apnicis vai arī tik labi neķērās. Darbība ASV sākās 2010.gada sākumā jau ar uzlaboto Gozi vīrusa variantu. Tika būtiski uzlabotas vīrusa darbības, kas tika veiktas pēc lietotāja pieslēgšanās bankai. Tagad vīruss ne tikai pasīvi savāca visu informāciju, bet arī bankas mājas lapā, kas tika parādīta klientam uz datora ekrāna, iemontēja interesējošos jautājumus un pieprasīja atbildes uz tiem.

Tieši šī mājas lapas izmainīšanas, jeb kā to speciālisti sauc – injekcijas iespēja, tika pasūtīta hakerim Miami. Pasūtījumu izdarīja nezināms Ņ.Kuzmina līdzdalībnieks, kas palūdza citam nezināmam līdzdalībniekam kontaktēties ar Miami. FBI uzskata, ka šis Miami reālajā dzīvē esot Deniss Čalovskis no Imantas. Ja ziņas par to, kā tika identificēts Ņ.Kuzmins nedaudz ir pieejamas, tad informācijas par to, kā tika izskaitļots D.Čalovskis, nav.

Miami izveidoja programmu, kura pieslēdzās pārlūkam un, kad šis pārlūks saņēma lapu no bankas, ātri izmainīja šīs lapas saturu, un pārlūks lietotājam jau parādīja izmainīto lapu. Te var piezīmēt, ka šīs darbības diezgan būtiski atšķiras no iesācēju hakeru aktivitātēm, kuri ir priecīgi, ja var uzlauzt kāda servera paroli un tur glabātajās mājas lapās ielikt kādu rupju tekstu, kuru tad visi lapas apmeklētāji lasa un priecājas par spējīgiem cilvēkiem. Miami visu izdarīja inficētajā datorā un mājas lapas izejas tekstu uz servera neaiztika, tā kā banka par vīrusa darbību uzzināja krietni par vēlu.

Šajā izmainītajā lapā no lietotāja tika prasīts sniegt papildinformāciju. Tika arī pamatota nepieciešamība pēc šīs papildinformācijas – lai uzlabotu bankas pakalpojumu drošību. Jāsaka, diezgan asprātīgs pamatojums. Bet jāatzīst, ka pirmajā brīdī tas izskatījās ļoti ticami, jo bankas klients jau bija pieslēdzies bankai, jau tajā strādāja un, nepadomājis, varēja arī sniegt šādu informāciju, kaut arī sašutis par bankas klerku uzmācību.

Injekcijas tika izstrādātas visām populārākām pārlūkprogrammām – Internet Explorer, Firefox un Chrome. Katrai bankai ir savādāka mājas lapa, tā kā injekcijas programmas bija jāpiemēro katrai bankai atsevišķi. Pavisam Gozi veidotāju failos tika atrasta informācija par 3000 klientiem no 7 ASV bankām. Jāpiezīmē, ka, mainoties pārlūku versijām, varētu būt arī jāmaina injekcijas programma, nerunājot par gadījumu, kad banka mainīja savas mājas lapas izskatu, tā kā darba pietika.

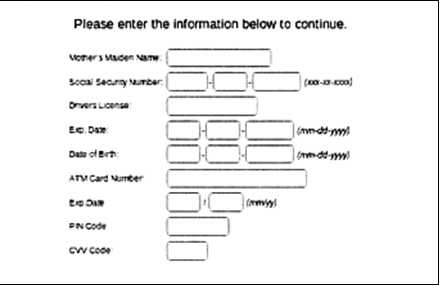

Apsūdzības raksta pielikumā ir publicēts tādu papildjautājumu paraugs, kurus ieraudzīja bankas (zinātāji raksta, ka konkrētajā gadījumā tā esot banka Chase) klienti.

Kā redzams, Ņ.Kuzmina grupu interesēja šāda informācija:

Klienta mātes meitas uzvārds. Šo uzvārdu bankas (arī Latvijā) izmanto, lai atpazītu klientu, piemēram, sarunājoties ar viņu pa telefonu.

Sociālās apdrošināšanas numurs. ASV šis numurs tiek piešķirts personām, kuras izmanto sociālās apdrošināšanas iespējas. Tas kalpo līdzīgi kā personas kods Latvijā, bet tikai zināmā mērā, jo ne visiem iedzīvotājiem ir šāds numurs.

Autovadītāja apliecība. Šeit acīmredzot tiek prasīts šīs apliecības numurs. Autovadītāja apliecība Amerikā izpilda pases lomu, jo pasu viņiem mēdz nebūt.

Autovadītāja apliecības derīguma termiņš. Arī vajadzīgs.

Dzimšanas datums. Maz ticams, ka Gozi izmantotāji taisījās apsveikt vīrusa ieguvējus dzimšanas dienā.

Klientam, kas griežas bankā, tiešām šīs ziņas var paprasīt, lai pārliecinātos, ka klients ir īstais. Un tāpēc bankas šo informāciju ievāc pašā sākumā, kad noformē bankas kontu! Tātad, bankām šī informācija jau ir un vairāk nevienam nav jāprasa. Lūk, te arī noder paradums padomāt, pirms kaut ko atbildēt kaut kādiem pieprasījumiem.

Noziedzniekiem šī informācija ir vajadzīga, lai veiktu identitātes zādzību. Tiesa, ar šo informāciju vēl nepietiek, vajag arī personas uzvārdu un vārdu. Kad klients sekmīgi pieslēdzas bankai, tā parāda informāciju par kontu un pieklājīgi sasveicinās – Labdien, Džon Džonson! No šī sveiciena tad arī var uzzināt vārdu un uzvārdu. Ja banka tā nedara, tad problēmu kļūst grūtāk risināt, bet atrisināt var.

Nozagto identitāti var izmantot dažādos veidos, visus nevar iedomāties. Viens no tiem varētu būt: zaglis, ieguvis šo informāciju, zvana uz banku un saka – „man ir pazudusi bankas karte, lūdzu, to nobloķējiet”. Banka, uzzinājusi par kādu karti un kontu ir runa, protams, uzreiz viltīgi jautā – „a kāds bija jūsu mātes meitas uzvārds?” Un, protams, karti nobloķē. Tagad vajag ierasties bankā ar paštaisītu autovadītāja apliecību un izņemt jaunu bankas karti „pazudušās” vietā, kura būs nevainojami īsta. Tāds uzdevums jau nu Ņ.Kuzminam nebija pa spēkam, bija jākooperējas ar cita profila noziedzniekiem, ko viņš arī darīja. Varētu arī ierasties bankā ar paštaisītu autovadītāja apliecību un izveidot jaunu kontu uz upura vārda, jo dažādi banku konti, uz kuriem pārskaitīt nozagto naudu, bija vajadzīgi diezgan daudz un ar tiem bija intensīvi jāstrādā, lai slēptu pēdas, bet tos veidot uz sava vārda būtu ārkārtīgi muļķīgi.

Vēl drošāk ir izveidot bankas kartes kopiju. Šim nolūkam papildus tika ievākta informācija:

ATM kartes numurs. Stingri ņemot, ATM karte ir paredzēta tikai operācijām ar bankomātu, maksāt veikalā ar to nevar, bet pilnīgi iespējams, ka cilvēki sniedza informāciju par savām plašāk izmantojamām debeta un kredīta kartēm.

Kartes derīguma termiņš. Visas kartes obligāti satur šo informāciju.

PIN kods. Personas identifikācijas kods. Obligāti nepieciešams, lai izņemtu naudu no bankomāta.

CVV kods. Kartes apstiprinājuma kods (Card Verification Value) ir papildu kods, kas lielākai daļai karšu tiek uzrakstīts kartes aizmugurē, blakus parakstam. Šis kods nav vajadzīgs, lai izņemtu naudu no bankomāta, to pieprasa tiešsaistes veikali līdz ar PIN kodu, lai pārliecinātos, ka pasūtītāja rokās ir fiziska bankas karte. Tā var izvairīties no viltus kartēm, kas izgatavotas, izmantojot bankomātam piemontētu banku karšu lasītāju (skimmer).

Padomājot tikai vienu mirkli, kļūst skaidrs, ka visa informācija par karti bankā ir jau no kartes izdošanas brīža un nevar rasties nekāda vajadzība to vēlreiz ievākt. Pati vīrusa izplatīšana var būt tik efektīvi izdomāta, ka grūti izvairīties no tā iekļūšanas datorā, bet ievadīt vai neievadīt informāciju par sevi un savu bankas karti jau nu gan ir tikai paša cilvēka lēmums.

Ko var padomāt par NASA darbiniekiem, kuru 150 inficētie datori to lietotājiem kopumā ir nesuši 40 000 dolāru zaudējumu? To, ka šajā iestāde strādā samērā apķērīgi cilvēki, jo zaudējumu summa ir samērā neliela, kaut arī tur ir vieglprātīgi darbinieki. Nav smuki ņirgāties par cilvēkiem, kas zaudējuši tādu naudu, tāpēc tikai vēlreiz atgādināsim, ka jāskatās, kur ievada informāciju par sevi un savu bankas karti.

Gozi nebūt nebija un nav vienīgais vai plašāk izplatītais Trojas zirgs. Tas nav arī pats ļaunākais. Tas ir tikai Latvijā vislabāk izreklamētais. Var pieminēt Trojas zirgu Zeus, kura izmantošanā tika apsūdzētas un 2010.gadā arestētas vairāk kā 100 personas visā pasaulē, galvenokārt ASV. Gan Zeus, gan Gozi izejas kodi ir palikuši Internetā to personu rīcībā, kuras pirka šīs programmas. D.Čalovska apsūdzības rakstā ir minēti banku kontu izlaupīšanas gadījumi, kas notikuši jau pēc Ņ.Kuzmina arestēšanas. Arī D.Čalovska aizturēšana nav apturējusi šādu darbošanos. Tā kā gaidiet, vēl jūsu veselā saprāta izmantošanas spējas tiks testētas.

Noziedzība kibertelpā zeļ un plaukst. Nesen visa Latvijas sabiedrība uzzināja par Gozi vīrusa nodarītajiem zaudējumiem un ar interesi sekoja peripetijām ar Imantas hakera D.Čalovska aizturēšanu un izdošanu vai neizdošanu ASV tiesām tiesāšanai. Juridiskās un politiskās problēmas par izdošanu šajā rakstā netiks aplūkotas. Portālam Esi Drošs interesantāks ir jautājums, kā pasargāties no Gozi vīrusa un viņam līdzīgas ļaunatūras apdraudējumiem.

Situācija ar Gozi vīrusu šajā rakstā tiek aplūkota, balstoties uz ASV Federālā Informācijas Biroja publicēto D.Čalovska oficiālās apsūdzības rakstu. Protams, šai iestādei ir savi mazi noslēpumi, par to kā tika identificēti šie vīrusa izstrādātāji un izplatītāji (visi vēl nemaz nav identificēti), bet lai saprastu, ko katrs interneta lietotājs var darīt savas drošības labā, publicētās informācijas pietiek.

Gozi vīrusu, sākot no 2005. gada, esot izplatījis Maskavas hakeris Ņ.Kuzmins, kaut arī viņš netiek uzskatīts par šī vīrusa rakstītāju. Vīrusu izplatīja ar vairākām metodēm un viena no tām esot bijusi pieķēdēšana kādam .pdf formāta failam un vīrusa ieviešanās, atverot šo failu. Kā redzams, ir ļoti pamatota šī apnicīgā datoraizsardzības speciālistu nepārtrauktā atgādināšana par to, ka nevajag atvērt failus, kas saņemti no nezināmām personām, un, pat negaidīti saņemot failu no labām paziņām, ir jāpārliecinās, ka to tiešām ir sūtījusi šī persona, nerunājot par to, ka nevajag slēgties pie vietnēm, kas norādītas e-pastos no nezināmām personām un nevajag lejupielādēt failus no nezināmām vietnēm.

Vīruss ieperinājās datorā un… izlikās, ka neko nedara. Tas mierīgi gulēja un gaidīja īsto brīdi, tātad uzvedās kā Trojas zirgs. Trojas zirga programmas parasti sauc par trojiešiem, kas vēsturiski nav īsti pareizi. Trojas zirgu patiesībā uztaisīja grieķi, bet trojieši bija tie, kas paši to ieripināja savā pilsētā aiz mūra, nemaz neievērojot Laokoona brīdinājumu, ka grieķiem nav jāuzticas, pat ja tie dod kaut ko par velti. Mūsu laikos vīrusu meistari ir vēl viltīgāki nekā senie grieķi, bet datorlietotāji diemžēl ir tikpat lētticīgi kā senie trojieši.

Brīdis, ko gaidīja Gozi vīruss, sēžot datora atmiņā, bija datora lietotāja pieslēgšanās kādai bankai, un tad tika nokopēta visa informācija, kas tika bankai nosūtīta. To gan varēja izdarīt tikai tad, ja datora lietotājs nebija instalējis vai nelietoja smilšu kastes funkciju, bet, taisnību sakot, tajos gados šādas iespējas netika popularizētas. Tagad gan smilšu kastes var iekārtot, pat neko nemaksājot (šajā portālā ir aprakstīta smilšu kaste BufferZone).

Iegūto informāciju vīruss pārsūtīja uz citiem datoriem, kur tā tika savākta un analizēta. To varēja izdarīt tikai tad, ja datorā nav ugunsmūra, kurš seko, lai no datora nesankcionēti netiek izsūtīta nekāda informācija. Pat bezmaksas ugunsmūrim ZoneAlarm Firewall 2013, kuram ir saraksts ar visām programmām datorā, kurām atļauta informācijas izsūtīšana, būtu jāceļ trauksme šādā gadījumā

Jāatzīst, ka savāktās informācijas apstrāde prasīja lielu darbu, jo bija jāatlasa tā informācijas daļa, kas attiecas uz vienu atsevišķu bankas klientu. Tikai tad bija iespēja uzzināt pietiekami daudz, lai pats Ņ.Kuzmins varētu nelikumīgi pieslēgties svešam bankas kontam. Piemēram, ja banka prasa gan paroli, gan kāda noteikta numura kodu no kodu kartes, lai atļautu pieslēgumu, tad viens atsevišķs pieslēgums dos derīgu paroli, bet tai pašā laikā tikai vienu kodu no kodu kartes, tātad ir jāsavāc informācija par pietiekoši daudziem pieslēgumiem, lai varētu atjaunot kādu kodu kartes daļu. Ja banka vispār katru reizi prasa ievadīt atšķirīgu informāciju, tad problēma kļūst vēl daudz grūtāka.

Bet ar to visu ķēpāties atmaksājās, jo Gozi esot inficējis krietni pāri miljonam datoru. Protams, nebūt ne katrs inficētais dators piegādāja izmantojamu informāciju, jo ir taču arī tādi lietotāji, kas vispār pie internetbankām neslēdzas, bet vienalga vairāku gadu garumā saņemtās informācijas daudzums bija tik liels, ka Ņ.Kuzmins uzsāka tirdzniecību ar šo informāciju un sāka tirgoties arī ar pašu vīrusu un sagrāba diezgan daudz naudas. Beigu beigās, kad viņu arestēja 2010.gada novembrī un sākās pratināšana, viņš piekrita sadarbībai ar izmeklēšanu un Gozi vīrusa nodarīto zaudējumu atmaksai 50 miljonu ASV dolāru apmērā.

Var piezīmēt, ka minētie 50 miljoni dolāru būs solidāri jāsedz visiem noziedzīgā grupējuma dalībniekiem – gan tiem, kas jau ir arestēti, gan tiem, kas vēl nav. Ja pavisam precīzi, tad FBI uzskata – vismaz 50 miljonu.

Liekas, ka lielākā daļa no šīs summas tika iegūta tieši ASV, kur operācijas tika uzsāktas, kad Eiropā jau bija apnicis vai arī tik labi neķērās. Darbība ASV sākās 2010.gada sākumā jau ar uzlaboto Gozi vīrusa variantu. Tika būtiski uzlabotas vīrusa darbības, kas tika veiktas pēc lietotāja pieslēgšanās bankai. Tagad vīruss ne tikai pasīvi savāca visu informāciju, bet arī bankas mājas lapā, kas tika parādīta klientam uz datora ekrāna, iemontēja interesējošos jautājumus un pieprasīja atbildes uz tiem.

Tieši šī mājas lapas izmainīšanas, jeb kā to speciālisti sauc – injekcijas iespēja, tika pasūtīta hakerim Miami. Pasūtījumu izdarīja nezināms Ņ.Kuzmina līdzdalībnieks, kas palūdza citam nezināmam līdzdalībniekam kontaktēties ar Miami. FBI uzskata, ka šis Miami reālajā dzīvē esot Deniss Čalovskis no Imantas. Ja ziņas par to, kā tika identificēts Ņ.Kuzmins nedaudz ir pieejamas, tad informācijas par to, kā tika izskaitļots D.Čalovskis, nav.

Miami izveidoja programmu, kura pieslēdzās pārlūkam un, kad šis pārlūks saņēma lapu no bankas, ātri izmainīja šīs lapas saturu, un pārlūks lietotājam jau parādīja izmainīto lapu. Te var piezīmēt, ka šīs darbības diezgan būtiski atšķiras no iesācēju hakeru aktivitātēm, kuri ir priecīgi, ja var uzlauzt kāda servera paroli un tur glabātajās mājas lapās ielikt kādu rupju tekstu, kuru tad visi lapas apmeklētāji lasa un priecājas par spējīgiem cilvēkiem. Miami visu izdarīja inficētajā datorā un mājas lapas izejas tekstu uz servera neaiztika, tā kā banka par vīrusa darbību uzzināja krietni par vēlu.

Šajā izmainītajā lapā no lietotāja tika prasīts sniegt papildinformāciju. Tika arī pamatota nepieciešamība pēc šīs papildinformācijas – lai uzlabotu bankas pakalpojumu drošību. Jāsaka, diezgan asprātīgs pamatojums. Bet jāatzīst, ka pirmajā brīdī tas izskatījās ļoti ticami, jo bankas klients jau bija pieslēdzies bankai, jau tajā strādāja un, nepadomājis, varēja arī sniegt šādu informāciju, kaut arī sašutis par bankas klerku uzmācību.

Injekcijas tika izstrādātas visām populārākām pārlūkprogrammām – Internet Explorer, Firefox un Chrome. Katrai bankai ir savādāka mājas lapa, tā kā injekcijas programmas bija jāpiemēro katrai bankai atsevišķi. Pavisam Gozi veidotāju failos tika atrasta informācija par 3000 klientiem no 7 ASV bankām. Jāpiezīmē, ka, mainoties pārlūku versijām, varētu būt arī jāmaina injekcijas programma, nerunājot par gadījumu, kad banka mainīja savas mājas lapas izskatu, tā kā darba pietika.

Apsūdzības raksta pielikumā ir publicēts tādu papildjautājumu paraugs, kurus ieraudzīja bankas (zinātāji raksta, ka konkrētajā gadījumā tā esot banka Chase) klienti.

Kā redzams, Ņ.Kuzmina grupu interesēja šāda informācija:

Klienta mātes meitas uzvārds. Šo uzvārdu bankas (arī Latvijā) izmanto, lai atpazītu klientu, piemēram, sarunājoties ar viņu pa telefonu. Sociālās apdrošināšanas numurs. ASV šis numurs tiek piešķirts personām, kuras izmanto sociālās apdrošināšanas iespējas. Tas kalpo līdzīgi kā personas kods Latvijā, bet tikai zināmā mērā, jo ne visiem iedzīvotājiem ir šāds numurs. Autovadītāja apliecība. Šeit acīmredzot tiek prasīts šīs apliecības numurs. Autovadītāja apliecība Amerikā izpilda pases lomu, jo pasu viņiem mēdz nebūt. Autovadītāja apliecības derīguma termiņš. Arī vajadzīgs. Dzimšanas datums. Maz ticams, ka Gozi izmantotāji taisījās apsveikt vīrusa ieguvējus dzimšanas dienā.

Klientam, kas griežas bankā, tiešām šīs ziņas var paprasīt, lai pārliecinātos, ka klients ir īstais. Un tāpēc bankas šo informāciju ievāc pašā sākumā, kad noformē bankas kontu! Tātad, bankām šī informācija jau ir un vairāk nevienam nav jāprasa. Lūk, te arī noder paradums padomāt, pirms kaut ko atbildēt kaut kādiem pieprasījumiem.

Noziedzniekiem šī informācija ir vajadzīga, lai veiktu identitātes zādzību. Tiesa, ar šo informāciju vēl nepietiek, vajag arī personas uzvārdu un vārdu. Kad klients sekmīgi pieslēdzas bankai, tā parāda informāciju par kontu un pieklājīgi sasveicinās – Labdien, Džon Džonson! No šī sveiciena tad arī var uzzināt vārdu un uzvārdu. Ja banka tā nedara, tad problēmu kļūst grūtāk risināt, bet atrisināt var.

Nozagto identitāti var izmantot dažādos veidos, visus nevar iedomāties. Viens no tiem varētu būt: zaglis, ieguvis šo informāciju, zvana uz banku un saka – „man ir pazudusi bankas karte, lūdzu, to nobloķējiet”. Banka, uzzinājusi par kādu karti un kontu ir runa, protams, uzreiz viltīgi jautā – „a kāds bija jūsu mātes meitas uzvārds?” Un, protams, karti nobloķē. Tagad vajag ierasties bankā ar paštaisītu autovadītāja apliecību un izņemt jaunu bankas karti „pazudušās” vietā, kura būs nevainojami īsta. Tāds uzdevums jau nu Ņ.Kuzminam nebija pa spēkam, bija jākooperējas ar cita profila noziedzniekiem, ko viņš arī darīja. Varētu arī ierasties bankā ar paštaisītu autovadītāja apliecību un izveidot jaunu kontu uz upura vārda, jo dažādi banku konti, uz kuriem pārskaitīt nozagto naudu, bija vajadzīgi diezgan daudz un ar tiem bija intensīvi jāstrādā, lai slēptu pēdas, bet tos veidot uz sava vārda būtu ārkārtīgi muļķīgi.

Vēl drošāk ir izveidot bankas kartes kopiju. Šim nolūkam papildus tika ievākta informācija:

ATM kartes numurs. Stingri ņemot, ATM karte ir paredzēta tikai operācijām ar bankomātu, maksāt veikalā ar to nevar, bet pilnīgi iespējams, ka cilvēki sniedza informāciju par savām plašāk izmantojamām debeta un kredīta kartēm. Kartes derīguma termiņš. Visas kartes obligāti satur šo informāciju. PIN kods. Personas identifikācijas kods. Obligāti nepieciešams, lai izņemtu naudu no bankomāta. CVV kods. Kartes apstiprinājuma kods (Card Verification Value) ir papildu kods, kas lielākai daļai karšu tiek uzrakstīts kartes aizmugurē, blakus parakstam. Šis kods nav vajadzīgs, lai izņemtu naudu no bankomāta, to pieprasa tiešsaistes veikali līdz ar PIN kodu, lai pārliecinātos, ka pasūtītāja rokās ir fiziska bankas karte. Tā var izvairīties no viltus kartēm, kas izgatavotas, izmantojot bankomātam piemontētu banku karšu lasītāju (skimmer).

Padomājot tikai vienu mirkli, kļūst skaidrs, ka visa informācija par karti bankā ir jau no kartes izdošanas brīža un nevar rasties nekāda vajadzība to vēlreiz ievākt. Pati vīrusa izplatīšana var būt tik efektīvi izdomāta, ka grūti izvairīties no tā iekļūšanas datorā, bet ievadīt vai neievadīt informāciju par sevi un savu bankas karti jau nu gan ir tikai paša cilvēka lēmums.

Ko var padomāt par NASA darbiniekiem, kuru 150 inficētie datori to lietotājiem kopumā ir nesuši 40 000 dolāru zaudējumu? To, ka šajā iestāde strādā samērā apķērīgi cilvēki, jo zaudējumu summa ir samērā neliela, kaut arī tur ir vieglprātīgi darbinieki. Nav smuki ņirgāties par cilvēkiem, kas zaudējuši tādu naudu, tāpēc tikai vēlreiz atgādināsim, ka jāskatās, kur ievada informāciju par sevi un savu bankas karti.

Gozi nebūt nebija un nav vienīgais vai plašāk izplatītais Trojas zirgs. Tas nav arī pats ļaunākais. Tas ir tikai Latvijā vislabāk izreklamētais. Var pieminēt Trojas zirgu Zeus, kura izmantošanā tika apsūdzētas un 2010.gadā arestētas vairāk kā 100 personas visā pasaulē, galvenokārt ASV. Gan Zeus, gan Gozi izejas kodi ir palikuši Internetā to personu rīcībā, kuras pirka šīs programmas. D.Čalovska apsūdzības rakstā ir minēti banku kontu izlaupīšanas gadījumi, kas notikuši jau pēc Ņ.Kuzmina arestēšanas. Arī D.Čalovska aizturēšana nav apturējusi šādu darbošanos. Tā kā gaidiet, vēl jūsu veselā saprāta izmantošanas spējas tiks testētas.