No 6.decembra Latvijā masveidā tiek izplatīti e-pasti, kuros norādīti viltoti sūtītāji, piemēram, VID (attiecīgajiem e-pastiem ar norādīto organizāciju nav nekāda sakara). E-pastu nosaukumos un tekstā minēta "sudziba nodoklu dienestam", "informacija par sudzibu" u.c. dažādas variācijas par šo tēmu.

Vēstulei pievienots inficēts pielikums ar failu, kam izmantots dubultais paplašinājums .DOC.zip, kuru atarhivējot iegūstams .SCR tipa izpildāmais fails.

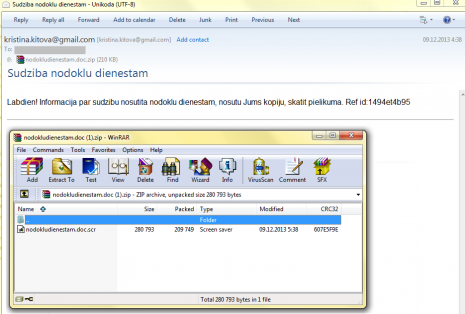

E-pasta piemērs:

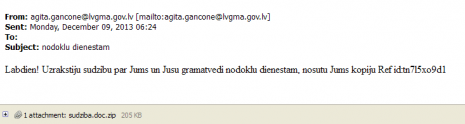

vai arī:

Ja e-pasta pielikums tiek atvērts, dators tiek inficēts ar vīrusu. Vīruss paredzēts gan paroļu zagšanai (tas fiksē visu, kas tiek rakstīts uz klaviatūras, un nosūta to ļaundariem), gan internetbanku maksājumu pārtveršanai (veicot maksājumu no inficēta datora, maksājums, lietotājam to nemaz nenojaušot, tiek pārtverts un novirzīts uz ļaundara izvēlētu kontu).

Inficēšanās riskam ir pakļauti datori, kuri izmanto Windows operētājsistēmu. Viena no diezgan drošām inficēšanās pazīmēm ir pēkšņas problēmas ar latviešu burtu ievadi, jo vīrusa pievienotā klaviatūras pārtvērējprogramma traucē „mēmo” taustiņu (tildes vai apostrofa) darbību.

Lai pasargātu datoru no inficēšanās, CERT.LV aicina ignorēt e-pastus, kas atbilst jau minētajām pazīmēm: satur tekstu “sūdzība nodokļu dienestam” vai līdzīgu un pielikumu .DOC.zip formātā.

Ja pielikums tomēr ir ticis atvērts un izmantotā antivīrusa programmatūra nav brīdinājusi par inficēšanās draudiem (līdz pat pirmdienai, 9.decembrim, vīrusu atpazina tikai nedaudzi antivīrusi), jāpārtrauc darbs ar datoru un jādodas meklēt datorspeciālista palīdzība. Darbs ar datoru var tikt atsākts tikai pēc pārliecināšanās, ka vīruss un visas tā komponentes no datora ir iztīrītas.

Pēc datora iztīrīšanas jāveic visu to paroļu nomaiņa, kas tika lietotas uz inficētā datora, piemēram, vēl nenojaušot, ka dators ir inficēts, tika atvērts un lasīts e-pasts.

Tehniskā informācija:

Pēc vīrusu saturošā .SCR faila izpildes, tas mapē %AppData% (Windows XP= C:\Documents and Settings\User\Application Data\, Windows 7 un 8 = C:\Users\User\AppData\Roaming\) izveido trīs mapes ar nejauši ģenerētiem nosaukumiem 5 un 6 simbolu garumā, kurās izvieto savai darbībai nepieciešmos failus.

Mapju izveides laiks un datums netiek mainīts, tas sakrīt ar vīrusa aktivācijas laiku.

Vienā no mapēm tiek izveidots .exe fails ar nejauši ģenerētu 5 simbolu garu nosaukumu, no kura tiek veikta vīrusa izpilde.

Vīrusa atkārtota aktivācija pēc datora pārstartēšanas tiek panākta pievienojot reģistru atslēgu HKCU\Software\Microsoft\Windows\CurrentVersion\Run\”*Nejausja_atsleega*=

„*saite uz virusa .exe failu*”

Pēc izpildes vīruss nodibina kontaktus ar vietni morondos.com (šobrīd IP 31.186.100.26), no kuras iegūst papildu failus un konfigurācijas informāciju.

morondos.com <-- config/updater server

IP:31.186.100.26

ISP:OOO Network of data-centers Selectel

Analīze: https://malwr.com/analysis/NjY4OTNmZjBmNzcwNDQ1N2I5ZTJjNjY4MzI0OTdmMGI/ target="_blank"

Vīruss bloķē piekļuvi pie populārāko antivīrusu programmu ražotāju lapām, bet netraucē palaist antivīrusu programmas no datu nesējiem.

Vienkāršākais veids kā pārtraukt šī vīrusa darbību ir, pēc datora pārstartēšanas „Safe Mode” , izdzēst tā izveidotās mapes un reģistru ierakstu.

No 6.decembra Latvijā masveidā tiek izplatīti e-pasti, kuros norādīti viltoti sūtītāji, piemēram, VID (attiecīgajiem e-pastiem ar norādīto organizāciju nav nekāda sakara). E-pastu nosaukumos un tekstā minēta "sudziba nodoklu dienestam", "informacija par sudzibu" u.c. dažādas variācijas par šo tēmu.

Vēstulei pievienots inficēts pielikums ar failu, kam izmantots dubultais paplašinājums .DOC.zip, kuru atarhivējot iegūstams .SCR tipa izpildāmais fails.

E-pasta piemērs:

vai arī:

Ja e-pasta pielikums tiek atvērts, dators tiek inficēts ar vīrusu. Vīruss paredzēts gan paroļu zagšanai (tas fiksē visu, kas tiek rakstīts uz klaviatūras, un nosūta to ļaundariem), gan internetbanku maksājumu pārtveršanai (veicot maksājumu no inficēta datora, maksājums, lietotājam to nemaz nenojaušot, tiek pārtverts un novirzīts uz ļaundara izvēlētu kontu).

Inficēšanās riskam ir pakļauti datori, kuri izmanto Windows operētājsistēmu. Viena no diezgan drošām inficēšanās pazīmēm ir pēkšņas problēmas ar latviešu burtu ievadi, jo vīrusa pievienotā klaviatūras pārtvērējprogramma traucē „mēmo” taustiņu (tildes vai apostrofa) darbību.

Lai pasargātu datoru no inficēšanās, CERT.LV aicina ignorēt e-pastus, kas atbilst jau minētajām pazīmēm: satur tekstu “sūdzība nodokļu dienestam” vai līdzīgu un pielikumu .DOC.zip formātā.

Ja pielikums tomēr ir ticis atvērts un izmantotā antivīrusa programmatūra nav brīdinājusi par inficēšanās draudiem (līdz pat pirmdienai, 9.decembrim, vīrusu atpazina tikai nedaudzi antivīrusi), jāpārtrauc darbs ar datoru un jādodas meklēt datorspeciālista palīdzība. Darbs ar datoru var tikt atsākts tikai pēc pārliecināšanās, ka vīruss un visas tā komponentes no datora ir iztīrītas.

Pēc datora iztīrīšanas jāveic visu to paroļu nomaiņa, kas tika lietotas uz inficētā datora, piemēram, vēl nenojaušot, ka dators ir inficēts, tika atvērts un lasīts e-pasts.

Tehniskā informācija:

Pēc vīrusu saturošā .SCR faila izpildes, tas mapē

%AppData%(Windows XP= C:\Documents and Settings\User\Application Data\, Windows 7 un 8 = C:\Users\User\AppData\Roaming\) izveido trīs mapes ar nejauši ģenerētiem nosaukumiem 5 un 6 simbolu garumā, kurās izvieto savai darbībai nepieciešmos failus.Mapju izveides laiks un datums netiek mainīts, tas sakrīt ar vīrusa aktivācijas laiku.

Vienā no mapēm tiek izveidots .exe fails ar nejauši ģenerētu 5 simbolu garu nosaukumu, no kura tiek veikta vīrusa izpilde.

Vīrusa atkārtota aktivācija pēc datora pārstartēšanas tiek panākta pievienojot reģistru atslēgu

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\”*Nejausja_atsleega*= „*saite uz virusa .exe failu*”Pēc izpildes vīruss nodibina kontaktus ar vietni morondos.com (šobrīd IP 31.186.100.26), no kuras iegūst papildu failus un konfigurācijas informāciju.

morondos.com <-- config/updater server IP:31.186.100.26 ISP:OOO Network of data-centers SelectelAnalīze: https://malwr.com/analysis/NjY4OTNmZjBmNzcwNDQ1N2I5ZTJjNjY4MzI0OTdmMGI/ target="_blank"

Vīruss bloķē piekļuvi pie populārāko antivīrusu programmu ražotāju lapām, bet netraucē palaist antivīrusu programmas no datu nesējiem.

Vienkāršākais veids kā pārtraukt šī vīrusa darbību ir, pēc datora pārstartēšanas „Safe Mode” , izdzēst tā izveidotās mapes un reģistru ierakstu.